パリオリンピック開催まであと1ヶ月となりました。日本人選手がどれくれらいメダルを取れるか楽しみですね。世界的に注目されるイベントだけにインターネットでもオリンピック関連のアクセスが増加します。

パリオリンピック開催まであと1ヶ月となりました。日本人選手がどれくれらいメダルを取れるか楽しみですね。世界的に注目されるイベントだけにインターネットでもオリンピック関連のアクセスが増加します。

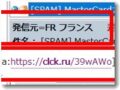

このようなオリンピック直前のタイミングは不正が増加します。インターネットの不正侵入対策を確認しましょう。ウイルスメールやWEBサイトの不正侵入にはとくに注意が必要です。

オリンピック直前にインターネットの不正が急増する理由

不正侵入やウイルスが増加する原因

- 高い注目度:

- オリンピックは世界中から注目されるイベントであり、多くの人々がインターネットを通じて情報を収集します。この注目度の高さは、サイバー犯罪者にとって魅力的なターゲットとなります。

- 大量のオンライン活動:

- チケット購入、ライブストリーミング、公式サイトでの情報収集など、多くのオンライン活動が増加します。このような増加は、サーバー負荷を増大させ、セキュリティの弱点を露呈することが多いです。

- 大規模なデジタルインフラの利用:

- オリンピックは多くの異なるシステムやサービスを利用します。これにより、異なるシステム間でのセキュリティホールや統合の問題が発生しやすくなります。

- 標的型攻撃の増加:

- サイバー犯罪者は、オリンピックに関連する特定のターゲット(例えば、公式サイト、スポンサー、メディア)に対して標的型攻撃を行うことがあります。これにはフィッシング攻撃、DDoS攻撃、マルウェアの拡散などが含まれます。

実際に、東京オリンピック2020が開催された2021年にはとても多数の不正侵入事件が発生しています。私の身近でもメルマガシステムを乗っ取られたという案件もあり、事後対策のご支援をしたこともあります。

対策案

- 多層防御の実装:

- ファイアウォール、侵入検知システム(IDS)、侵入防止システム(IPS)などの多層的なセキュリティ対策を導入し、異なる種類の攻撃に対する防御を強化します。

- リアルタイムの監視と対応:

- 24時間体制でネットワークやシステムを監視し、異常な活動や攻撃の兆候を即座に検出して対応するための体制を整えます。セキュリティオペレーションセンター(SOC)の設立も有効です。

- 定期的なセキュリティ評価とパッチ適用:

- システムやアプリケーションの定期的なセキュリティ評価を行い、脆弱性を発見して迅速にパッチを適用します。特に、大規模なイベント前には、全面的なセキュリティレビューを実施します。

- 従業員のセキュリティ意識向上:

- フィッシング対策やセキュリティポリシーの遵守について、従業員に対する教育とトレーニングを定期的に実施します。これにより、内部からの脅威を最小限に抑えます。

- バックアップとリカバリープランの整備:

- データの定期的なバックアップと、サイバー攻撃による被害から迅速に復旧するためのリカバリープランを整備します。これには、データのオフサイトバックアップやディザスタリカバリーのテストが含まれます。

インターネット対策のまとめ

オリンピックのような大規模イベントでは、サイバー攻撃のリスクが高まるため、事前に十分な対策を講じることが重要です。

多層防御、リアルタイムの監視、定期的な評価とパッチ適用、従業員教育、そしてバックアップとリカバリープランの整備を通じて、インターネット上の問題に対処する準備を整えることが求められます。

Webサイトの不正侵入防止と問題発生時の迅速な対処のための具体的な対策について説明します。特にメルマガシステムを含むWebサイトに関する懸念事項と対策についても触れます。

不正侵入やウイルス対策の具体案

1. 不正侵入防止のための対策

セキュリティ対策の基本

- SSL/TLSの導入:

- Webサイト全体にSSL/TLSを導入して、データの暗号化を行い、通信を保護します。これにより、ユーザーの情報が第三者に盗聴されるリスクを軽減します。

- セキュアな認証とアクセス制御:

- 強力なパスワードポリシーの適用や二要素認証(2FA)の導入により、不正アクセスを防止します。管理者アカウントのアクセス制御を厳密に行います。

システムとソフトウェアの保護

- 定期的なソフトウェアアップデート:

- WebサーバーやCMS(WordPressなど)のソフトウェアを常に最新の状態に保ち、既知の脆弱性を修正します。プラグインやテーマも同様にアップデートします。

- Webアプリケーションファイアウォール(WAF)の導入:

- WAFを導入することで、SQLインジェクションやクロスサイトスクリプティング(XSS)などの一般的な攻撃からWebサイトを保護します。

2. 問題発生時の迅速な対処

モニタリングとインシデント対応

- リアルタイムモニタリング:

- サーバーログやWebサイトのトラフィックをリアルタイムで監視し、異常な活動を検知します。異常検知システムを利用して、自動的にアラートを発生させます。

- インシデント対応計画の策定:

- インシデント発生時の対応手順を事前に策定し、従業員に周知徹底します。迅速な対応ができるよう、緊急連絡先や対応チームを明確にします。

データのバックアップとリカバリ

- 定期的なバックアップ:

- Webサイトのデータとデータベースの定期的なバックアップを行い、オフサイトに保存します。バックアップのリストア手順を定期的にテストします。

- ディザスタリカバリープランの整備:

- サイバー攻撃やデータ破損時に迅速に復旧できるよう、ディザスタリカバリープランを整備します。重要なデータの迅速な復元を確実にします。

メルマガシステムを含むWebサイトの懸念事項と対策

メルマガシステムのセキュリティ

- データベースの保護:

- メルマガシステムの購読者情報を保護するため、データベースへのアクセスを厳密に制御し、適切な権限管理を行います。

- 入力データの検証:

- メルマガ登録フォームや管理画面において、入力されたデータの検証を徹底します。SQLインジェクションやXSS攻撃を防止するため、サニタイズ処理を行います。

スパム対策

- CAPTCHAの導入:

- メルマガ登録フォームにCAPTCHAを導入して、ボットによるスパム登録を防止します。

- ブラックリストの利用:

- スパム送信者や不正なIPアドレスをブラックリストに登録し、これらからのアクセスをブロックします。

実際にレンタルサーバーではどのような対策をするべきか

実際にWEBサイトを運営している場合、どのような対策をすべきでしょうか。ここではエックスサーバーの例を対策を紹介します。エックスサーバーでは標準でWAFという不正侵入対策が用意されています。これはすべてONにしておきましょう。

エックスサーバーのWAF(Web Application Firewall)の機能について、それぞれの対策と内容を詳しく解説します。

1. XSS対策

内容:

- 検知方法: JavaScriptなどのスクリプトタグ(例:

<script>,<img src=... onerror=...>)が埋め込まれたアクセスを検知します。

対策内容:

- クロスサイトスクリプティング(XSS): 悪意のあるユーザーがWebページにスクリプトを埋め込み、他のユーザーのブラウザでそのスクリプトを実行させる攻撃を防ぎます。

- 防御手段: ユーザーからの入力データをサニタイズし、スクリプトタグを削除またはエスケープすることで、悪意のあるスクリプトが実行されないようにします。

2. SQL対策

内容:

- 検知方法: SQL構文に該当する文字列(例:

SELECT,INSERT,UPDATE,DELETE)が含まれたアクセスを検知します。

対策内容:

- SQLインジェクション: 攻撃者が悪意のあるSQLクエリを挿入し、データベースの情報を不正に取得、変更、削除する攻撃を防ぎます。

- 防御手段: プレースホルダーやエスケープ処理を行い、ユーザー入力を安全な形でSQLクエリに組み込むことで、SQLインジェクションを防止します。

3. ファイル対策

内容:

- 検知方法:

.htpasswd,.htaccess,httpd.confなど、サーバーに関連する設定ファイルが含まれたアクセスを検知します。

対策内容:

- 設定ファイルの保護: これらのファイルにはサーバーの設定や認証情報が含まれるため、外部からの不正アクセスを防ぐことが重要です。

- 防御手段: 設定ファイルへのアクセスを制限し、外部からこれらのファイルにアクセスできないようにサーバーの設定を適切に行います。

4. メール対策

内容:

- 検知方法:

to,cc,bccなどのメールヘッダーに関係する文字列が含まれたアクセスを検知します。

対策内容:

- メールヘッダーインジェクション: 攻撃者がメール送信機能を悪用してスパムメールを送信する攻撃を防ぎます。

- 防御手段: メールヘッダーに挿入されるユーザー入力を検証し、不正な文字列を検出・削除します。

5. コマンド対策

内容:

- 検知方法:

kill,ftp,mail,ping,lsなどのシステムコマンドに関連する文字列が含まれたアクセスを検知します。

対策内容:

- コマンドインジェクション: 攻撃者がサーバー上で任意のコマンドを実行させる攻撃を防ぎます。

- 防御手段: コマンド実行に関する入力を適切にエスケープし、許可されたコマンドのみが実行されるように制限します。

6. PHP対策

内容:

- 検知方法:

session,ファイル操作, 脆弱性の元となる可能性の高い関数(例:eval,system,exec)が含まれたアクセスを検知します。

対策内容:

- PHP関数の悪用防止: 悪意のあるPHP関数の使用を検出し、サーバーでの不正な操作を防ぎます。

- 防御手段: セキュリティリスクの高いPHP関数の使用を制限し、ユーザー入力の検証とサニタイズを行います。

エックスサーバーでのWAF対策まとめ

エックスサーバーのWAF機能は、Webサイトに対する多種多様な攻撃から保護するために設計されています。XSSやSQLインジェクションなどの一般的なWebアプリケーション攻撃を防ぐだけでなく、設定ファイルやメールヘッダー、システムコマンドに対する攻撃も検出し、対策を講じます。これにより、Webサイトのセキュリティを高め、利用者の安全を確保します。

企業がWordPressでサイト運用をするのなら、エックスサーバーを活用することをおすすめしています。

エックスサーバーに関する記事は上記のカテゴリ一覧からご覧ください。

この記事を書いた遠田幹雄は中小企業診断士です

遠田幹雄は経営コンサルティング企業の株式会社ドモドモコーポレーション代表取締役。石川県かほく市に本社があり金沢市を中心とした北陸三県を主な活動エリアとする経営コンサルタントです。

小規模事業者や中小企業を対象として、経営戦略立案とその後の実行支援、商品開発、販路拡大、マーケティング、ブランド構築等に係る総合的なコンサルティング活動を展開しています。実際にはWEBマーケティングやIT系のご依頼が多いです。

民民での直接契約を中心としていますが、商工三団体などの支援機関が主催するセミナー講師を年間数十回担当したり、支援機関の専門家派遣や中小企業基盤整備機構の経営窓口相談に対応したりもしています。

保有資格:中小企業診断士、情報処理技術者など

会社概要およびプロフィールは株式会社ドモドモコーポレーションの会社案内にて紹介していますので興味ある方はご覧ください。

お問い合わせは電話ではなくお問い合わせフォームからメールにておねがいします。新規の電話番号からの電話は受信しないことにしていますのでご了承ください。

【反応していただけると喜びます(笑)】

記事内容が役にたったとか共感したとかで、なにか反応をしたいという場合はTwitterやフェイスブックなどのSNSで反応いただけるとうれしいです。

遠田幹雄が利用しているSNSは以下のとおりです。

facebook https://www.facebook.com/tohdamikio

ツイッター https://twitter.com/tohdamikio

LINE https://lin.ee/igN7saM

チャットワーク https://www.chatwork.com/tohda

また、投げ銭システムも用意しましたのでお気持ちがあればクレジット決済などでもお支払いいただけます。

※投げ銭はスクエアの「寄付」というシステムに変更しています(2025年1月6日)

※投げ銭は100円からOKです。シャレですので笑ってください(笑)