WordPressサイトが改ざん!?

WordPressサイトが改ざん!?

これは企業の不正アクセス被害をサポートした復旧のリアル記録です。ある日、ある企業の担当者さんから、ちょっと焦った様子で連絡が入りました。

「なんだか検索結果が変なんです…自社サイトのはずなのに、タイトルが通販サイトみたいになっていて、クリックすると知らないページに飛ばされてしまうんです」

すぐに話を聞き、調査を進めるうちに、これは不正アクセスによるサイト改ざんだということが明らかになりました。

WordPressサイトに不正侵入されていました

【STEP1】まずは現状確認。「これは改ざんされています」

その企業はWordPressを使って長年サイトを運営しており、普段は特に問題もなく運用できていたそうです。

しかし、今回の異変は深刻でした。

-

Google検索のタイトルや説明文がまったく無関係な内容に書き換えられている

-

サイトにアクセスすると、不審な外部サイトへリダイレクトされる

- サーバーの中には、見覚えのないPHPファイルや暗号のようなコードが出現

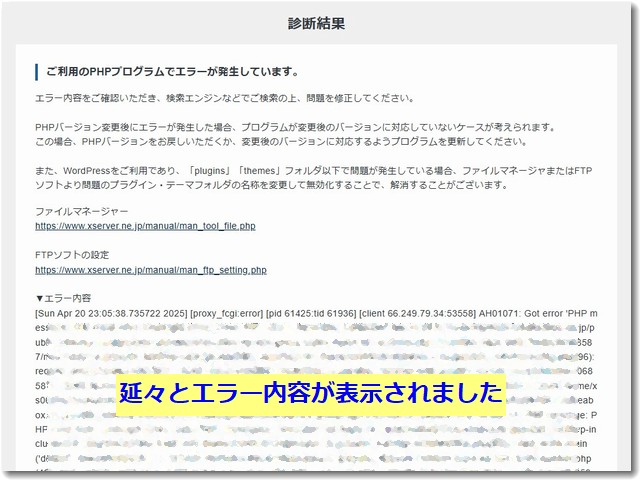

そこで、エックスサーバーの「WEBサイトトラブル診断」や、Sucuri(https://sitecheck.sucuri.net/)の無料スキャンツールを使い、被害状況をさらに詳しく調べました。診断結果は、「やっぱり、やられている…」。

▼エックスサーバーの「WEBサイトトラブル診断」の結果

サイト内を見ると感染した「index.php」や「.htaccess」などがいろんなフォルダに挿入されていました。しかもこの感染ファイルは削除しても削除しても自己増殖するタイプのようでちまちまと削除していても埒が明きません。

【STEP2】どう復旧する?まずはバックアップで巻き戻す!

復旧方法を検討した結果、バックアップファイルを使うことにしました。

改ざんが発覚したのは約1週間前。感染のタイミングがある程度特定できていたため、エックスサーバーのバックアップ機能を活用することにしました。

幸いにも、10日前の安全な状態のバックアップが取得可能だったため、それを丸ごと復元。これにより、改ざん前のサイトの状態を一度きれいに戻すことができました。

ただし、この段階で終わりではありません。

復元後のファイルも慎重にチェックし、感染ファイルが再び残っていないかを徹底的に確認・削除しました。

【STEP3】原因を探る。「なぜ侵入されたのか?」

復旧作業と並行して、なぜこのような事態が起きたのか、原因の検討も行いました。以下のようなポイントが浮かび上がりました。

■ 古い・脆弱なプラグインやテーマの使用

企業のWebサイトには、開発が終了して放置されたプラグインが使われていました。またWordPressのバージョンも古く、プラグインなどの更新も十分にされていませんでした。さらにPHPのバージョンが最新のものではありませんでした。

これらにはセキュリティホール(脆弱性)があることが多く、攻撃者の侵入口になった可能性が高いです。

■ 認証情報が弱かった可能性

WordPressのログイン情報に「admin」などの推測されやすいユーザー名が使われており、パスワードも強固とはいえない状態だったようです。ブルートフォース攻撃(総当たり)による侵入のリスクがありました。

■ ファイル権限の設定ミス

調査中、一部のファイルでパーミッション(アクセス権)が「777」という、誰でも書き換え可能な状態に設定されていたことが判明。これでは、第三者による改ざんが簡単に行えてしまいます。

■ マルウェアの痕跡

感染ファイルの中には、.htaccessの権限を「444」に書き換えて管理者による修正を妨げるマルウェアも見つかりました。こうした自己防衛型の不正コードは、放置すると被害を長期化させます。

【STEP4】再発防止のために徹底したこと

サイトを復旧し、感染源を除去したあと、今後同じ被害が起こらないよう、以下のような対策を企業と一緒に行いました。

-

すべてのパスワードを強化・変更(WordPress、FTP、DBなど)

-

管理画面のログインIDから「admin」などの初期値を排除

-

不要なプラグイン・テーマの完全削除+信頼できる公式のみに限定

-

WordPress・プラグイン・テーマの自動更新を有効化

-

ファイルパーミッションを適正に設定(例:wp-config.php → 400)

-

定期的なバックアップと復元手順の確認

検索結果の問題をGoogleにリクエストする

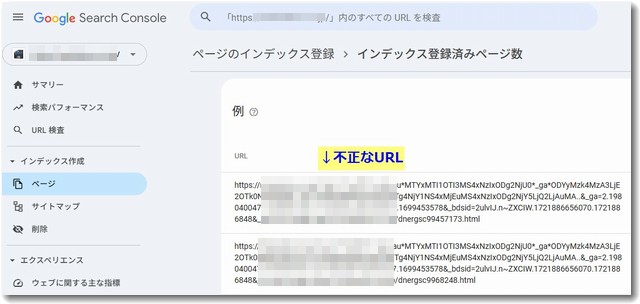

サイト内の改善復旧が終わったら、Google Search Consoleを使い、検索結果の改善をリクエストします。すでに不正ファイルによる不正な情報が検索結果に表示されていますので、この不正情報を削除してもらいます。

サーチコンソールを見ると不正なURLが多数登録されていました。共通点として「?_g」で始まるパラメータのようなので、そのことも踏まえて申請しました。

最後に:攻撃を「防ぐ」だけじゃなく、「備える」ことも大切

今回のような改ざん被害は、企業の規模に関係なく起こりえます。

「大きなサイトじゃないから大丈夫」と思っていても、“穴”があれば攻撃者はそこを狙ってきます。

大事なのは、「攻撃されないように守る」だけでなく、

「もしものときに早く元に戻せる準備をしておく」こと。

今回のように、過去のバックアップデータを活用して復旧する道筋があれば、被害を最小限に抑えることができます。

もし今、「自分のサイト、ちょっと怪しいかも…?」と感じているなら、

すぐに何かが起きるわけではなくても、一度バックアップ体制やセキュリティの見直しをおすすめします。

この記事が、その第一歩のヒントになれば幸いです。

この記事を書いた遠田幹雄は中小企業診断士です

遠田幹雄は経営コンサルティング企業の株式会社ドモドモコーポレーション代表取締役。石川県かほく市に本社があり金沢市を中心とした北陸三県を主な活動エリアとする経営コンサルタントです。

小規模事業者や中小企業を対象として、経営戦略立案とその後の実行支援、商品開発、販路拡大、マーケティング、ブランド構築等に係る総合的なコンサルティング活動を展開しています。実際にはWEBマーケティングやIT系のご依頼が多いです。

民民での直接契約を中心としていますが、商工三団体などの支援機関が主催するセミナー講師を年間数十回担当したり、支援機関の専門家派遣や中小企業基盤整備機構の経営窓口相談に対応したりもしています。

保有資格:中小企業診断士、情報処理技術者など

会社概要およびプロフィールは株式会社ドモドモコーポレーションの会社案内にて紹介していますので興味ある方はご覧ください。

お問い合わせは電話ではなくお問い合わせフォームからメールにておねがいします。新規の電話番号からの電話は受信しないことにしていますのでご了承ください。

【反応していただけると喜びます(笑)】

記事内容が役にたったとか共感したとかで、なにか反応をしたいという場合はTwitterやフェイスブックなどのSNSで反応いただけるとうれしいです。

遠田幹雄が利用しているSNSは以下のとおりです。

facebook https://www.facebook.com/tohdamikio

ツイッター https://twitter.com/tohdamikio

LINE https://lin.ee/igN7saM

チャットワーク https://www.chatwork.com/tohda

また、投げ銭システムも用意しましたのでお気持ちがあればクレジット決済などでもお支払いいただけます。

※投げ銭はスクエアの「寄付」というシステムに変更しています(2025年1月6日)

※投げ銭は100円からOKです。シャレですので笑ってください(笑)