毎日のように届く迷惑メール。だんだん巧妙化してきているため、本物なのか偽物なのかの判別がしにくくなっている。迷った場合は、メールのヘッダ情報をみてみよう。ヘッダ情報には送信元メールから自分のメールアドレスまでに経由した送信経路などが記録されている。送信元が詐称されていたり、経路がベトナムや中国だったりすると相当あやしいということがわかる。

毎日のように届く迷惑メール。だんだん巧妙化してきているため、本物なのか偽物なのかの判別がしにくくなっている。迷った場合は、メールのヘッダ情報をみてみよう。ヘッダ情報には送信元メールから自分のメールアドレスまでに経由した送信経路などが記録されている。送信元が詐称されていたり、経路がベトナムや中国だったりすると相当あやしいということがわかる。

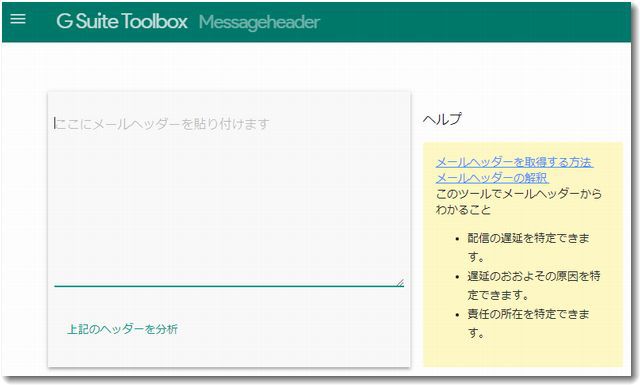

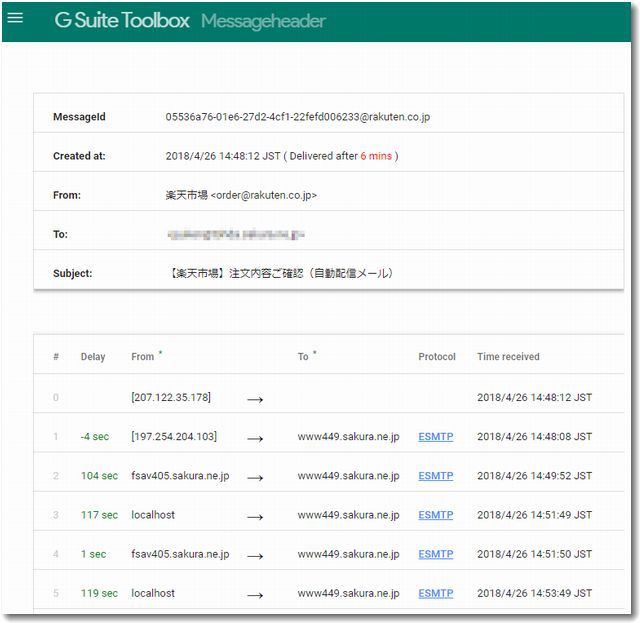

GoogleにはGogleToolbox(グーグル・ツールボックス)というWEBツールがあり、Messageheader(メッセージヘッダー)というサービスを使うとヘッダ解析が容易にできる。

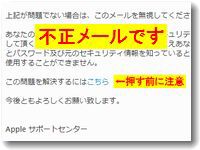

迷惑メール対策

ヘッダ解析をする

▼メールのヘッダ解析ツール

https://toolbox.googleapps.com/apps/messageheader/

「ここにメールヘッダを貼り付けます」というところに、届いたメールのヘッダ情報をコピペで貼り付け、「上記のヘッダーを分析」をクリックする。

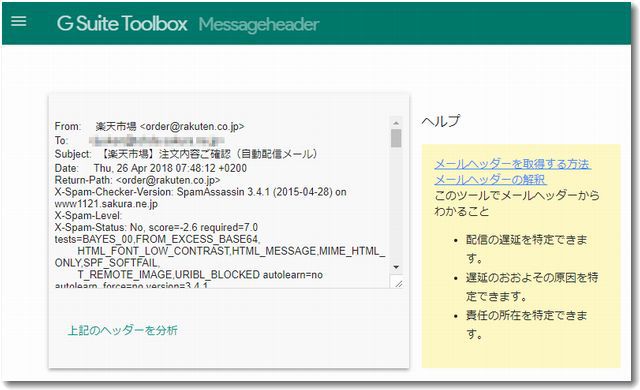

楽天を偽装したメール

▼楽天を装った迷惑メールのヘッダーを貼り付けた画面

▼分析結果の画面

このメールは転送設定がされているため、途中のメールサーバ情報とその遅延時間などがわかる。

また、別の迷惑メールの場合は、ベトナムから詐称送信されていたようで、その内容もわかる。

ベトナムから送信されたメール

▼ベトナムから詐称送信された迷惑メールの場合

Fromのところが[static.vnpt.vn]となっているが、「.vn」はベトナムである。

元々の送信メールアドレスは日本の「co.jp」だったので、このメールは明らかに差出人詐称であることがわかる。

しかし、SPFのところが「SoftFail」というのが悩ましい情報だ。SPFとは、送信者のドメインの偽称を防ぐことを目的とした、送信ドメイン認証方式のひとつである。最近の迷惑メール判定ではこのSPFがかなり使われている。「Pass」であれば正しいメールと判定し受信するが、「Fail」であれば即座に迷惑メール判定とし、受信拒否するという処理方法が増えている。

上記のメールは「Fail」でなく「SoftFail」なので微妙。即座に迷惑メール判定するのは危険である。だから、迷惑メールフィルタをすり抜けて届いたのだろう。

SPF認証結果の一覧

以下http://salt.iajapan.org/wpmu/anti_spam/admin/tech/explanation/spf/より引用

| 認証結果 | 意味 |

| None | SPFレコードが公開されていない |

| Neutral | SPFレコードが”?”として公開されている条件にマッチした |

| Pass | 認証処理に成功した |

| Fail | SPFレコードが公開されているが、認証に失敗した |

| SoftFail | SPFレコードが”~”として公開されている条件にマッチした |

| TempError | 一時的な障害で認証処理が失敗した |

| PermError | SPFレコードの記述に誤りがあるなどで認証処理に失敗した |

迷惑メールの処理にかける時間はばからしい。AIの発達は、迷惑メールを処理する側だけでなく、送信する側にも有効なのだろう。紛らわしいメール増えているのは困ったものである。

この記事を書いた遠田幹雄は中小企業診断士です

遠田幹雄は経営コンサルティング企業の株式会社ドモドモコーポレーション代表取締役。石川県かほく市に本社があり金沢市を中心とした北陸三県を主な活動エリアとする経営コンサルタントです。

小規模事業者や中小企業を対象として、経営戦略立案とその後の実行支援、商品開発、販路拡大、マーケティング、ブランド構築等に係る総合的なコンサルティング活動を展開しています。実際にはWEBマーケティングやIT系のご依頼が多いです。

民民での直接契約を中心としていますが、商工三団体などの支援機関が主催するセミナー講師を年間数十回担当したり、支援機関の専門家派遣や中小企業基盤整備機構の経営窓口相談に対応したりもしています。

保有資格:中小企業診断士、情報処理技術者など

会社概要およびプロフィールは株式会社ドモドモコーポレーションの会社案内にて紹介していますので興味ある方はご覧ください。

お問い合わせは電話ではなくお問い合わせフォームからメールにておねがいします。新規の電話番号からの電話は受信しないことにしていますのでご了承ください。

【反応していただけると喜びます(笑)】

記事内容が役にたったとか共感したとかで、なにか反応をしたいという場合はTwitterやフェイスブックなどのSNSで反応いただけるとうれしいです。

遠田幹雄が利用しているSNSは以下のとおりです。

facebook https://www.facebook.com/tohdamikio

ツイッター https://twitter.com/tohdamikio

LINE https://lin.ee/igN7saM

チャットワーク https://www.chatwork.com/tohda

また、投げ銭システムも用意しましたのでお気持ちがあればクレジット決済などでもお支払いいただけます。

※投げ銭はスクエアの「寄付」というシステムに変更しています(2025年1月6日)

※投げ銭は100円からOKです。シャレですので笑ってください(笑)