メールの電子認証システム「DKIM」の設定ができました。DKIMとは「ディーキム」と読みますが正式には「DomainKeys Identified Mail」のことです。DKIMはメールを送信する際に送信元サーバーで電子署名をすることで、受信者のサーバーがその内容を検証して正しい発信かどうかのスパム判定をするしくみです。 送信者のなりすましやメールの改ざんをかなり正確に判定できるため、最近、迷惑メール判定や警告表示が多発しているGmailでもDKIMを推奨しています。DKIMは、単なるドメイン認証のSPF設定よりも厳格なため、スパム判定がされにくいといわれています。

メールの電子認証システム「DKIM」の設定ができました。DKIMとは「ディーキム」と読みますが正式には「DomainKeys Identified Mail」のことです。DKIMはメールを送信する際に送信元サーバーで電子署名をすることで、受信者のサーバーがその内容を検証して正しい発信かどうかのスパム判定をするしくみです。 送信者のなりすましやメールの改ざんをかなり正確に判定できるため、最近、迷惑メール判定や警告表示が多発しているGmailでもDKIMを推奨しています。DKIMは、単なるドメイン認証のSPF設定よりも厳格なため、スパム判定がされにくいといわれています。

SPFよりDKIM設定のほうがGmailで迷惑メール判定されにくい

Gmailで警告が表示されなくなりました

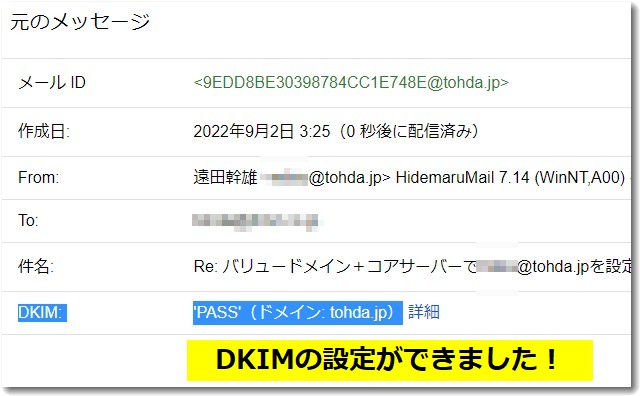

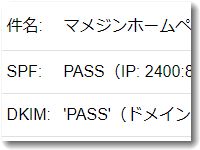

DKIM設定を終えた後にGmailあて送信したメールのヘッダ情報をみると「DKIM:PASS」となっています。

うれしいです。

今年の3月ころから、Gmailの警告表示に悩まされていたのでやっと光明が見えてきました。

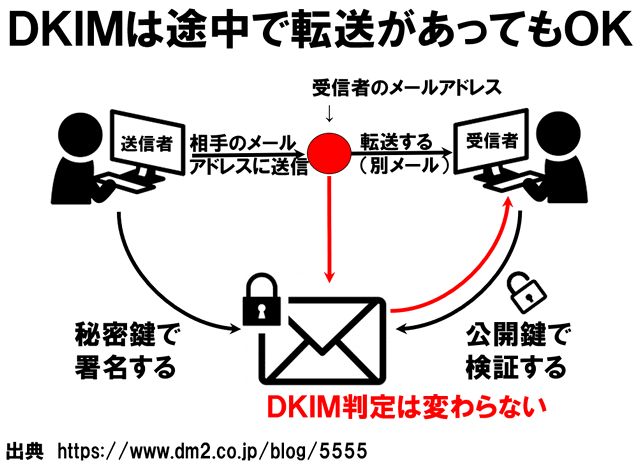

DKIMは途中で転送があってもOK

SPF設定だけだと、途中でメール転送があると警告表示されたり迷惑メール判定されたりすることがあります。SPFは仕様上、暗号化できないため、転送などがあるとメールのヘッダ情報が書き換えられたりすることで「なりすまし」の疑いが残ることが原因です。

DKIMの設定をすますと、途中で転送があってもPASSになります。なので、自分が使っているGmailに対してPOP接続ではなく転送してもOKです。運用上これは便利です。

今回は、バリュードメインとコアサーバーV2を使って「tohda.jp」のドメインを設定しました。その設定について備忘録をかねて紹介しておきます。

DKIMの設定方法(バリュードメインとコアサーバーV2の場合)

今回のDKIMを設定したさいのドメイン管理とレンタルサーバーは以下のとおりです。

バリュードメイン

https://www.value-domain.com/

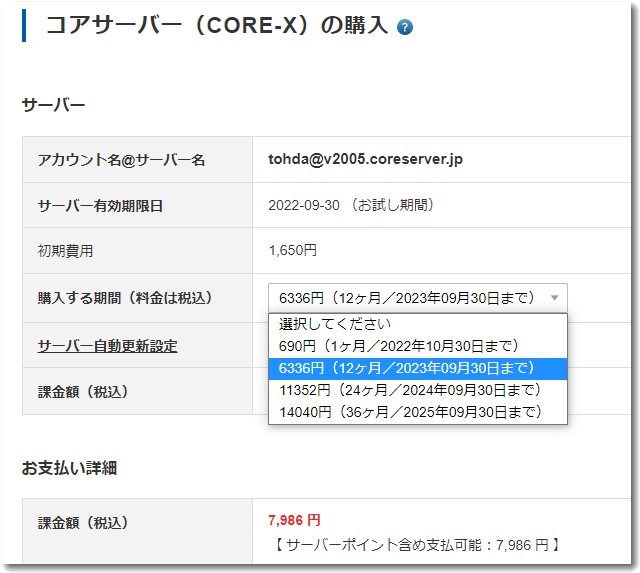

コアサーバーV2プラン

https://www.value-domain.com/rental-server/coreserver/

※コアサーバーV2プランの「CORE-X」を使いました。

バリュードメインにログインし、コアサーバーV2のメール管理画面を開きます。

Eメールアカウントの設定画面右上に「DKIMを有効」というボタンがあります。この「DKIMを有効」をクリックします。

ただし、それだけではDKIMが有効にはなりません。

このボタンをクリックしたあとに、バリュードメインのサポートに連絡をする必要があります。

バリュードメインのサポート

https://www.value-domain.com/support.php

バリュードメインのサポートには、メールを使い「tohda.jpのDKIM認証を有効にしてください」と伝えました。

するとその日のうちに「設定ができました」という連絡がありました。

担当部門にて、DKIMの代行設定を行わせていただきました。

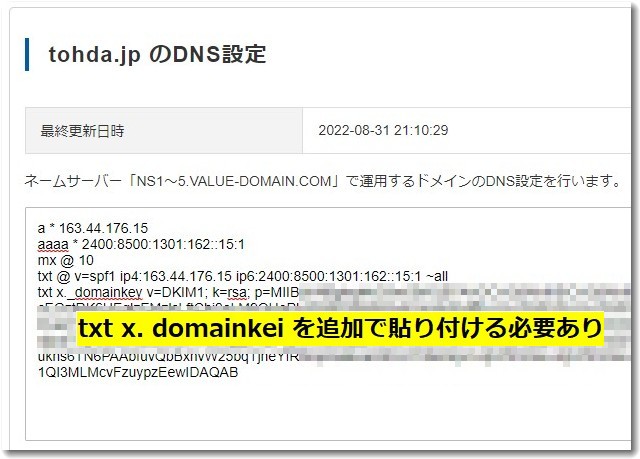

お手数をおかけいたしますが、対象ドメイン「tohda.jp」

の

DNS設定画面に下記内容を追記いただけますと幸いでございます。 ■ドメインの設定操作

https://www.value-domain.com/modall.php

※当該ドメインの[DNS/URL]を選択してください。■追記いただくレコード内容

────────────────────

txt x._domainkey v=DKIM1; k=rsa; p=MIIBIjA***********************************************ここは伏せ字にしましたが結構長いです********************************************wIDAQAB

────────────────────なお、上記設定の反映には30分程度お時間がかかりますためご注

意ください。

この「レコード内容」をDNS設定のTXT情報の部分に追加コピペをして保存しました。

このあとしばらくするとDKIM設定ができて、これで作業は完了です。

これで「tohda.jp」はDKIMでPASSとなったので、しばらく運用してみます。

メールソフトの設定は特別変更ありません

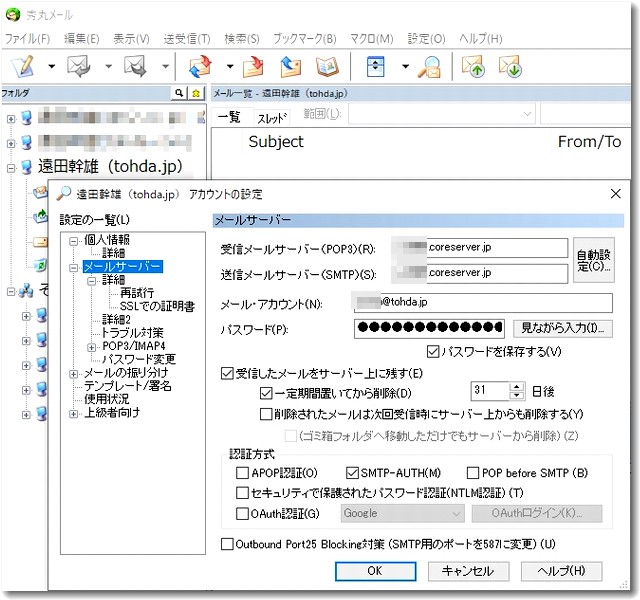

DKIM設定の前後で、メールソフトでの設定は変更する必要ありません。DKIMを設定する前の段階でのメールソフト設定のままで大丈夫でした。

▼秀丸メールの設定画面

メールアカウントは独自ドメイン名のままでOKです。

▼設定例

メールアカウント mikio@tohda.jp

POP3 v2****.coreserver.jp (port995)

SMTP v2****.coreserver.jp (port465)

パスワードは省略(笑)

DKIMの詳細な解説はJPNICのサイトで確認ください

JPNINCには

https://www.nic.ad.jp/ja/basics/terms/dkim.html

にて以下のように説明されています。

DKIM (DomainKeys Identified Mail)は、 電子メールにおける送信ドメイン認証技術の一つであり、 メールを送信する際に送信元が電子署名を行い、 受信者がそれを検証することで、 送信者のなりすましやメールの改ざんを検知できるようにするものです。

送信ドメイン認証技術は、送信元のIPアドレスを利用するものと、 電子署名を利用するものとに大きくわかれますが、DKIMは電子署名を利用し、 その電子署名の検証に必要となる公開鍵は送信元ドメインのDNSサーバで公開されます。 受信者は受け取ったメール中の署名者に関する情報からドメインを特定し、 そのDNSサーバへ問い合わせることで公開鍵を取得します。

電子署名の作成は、送信者自身が必ずしも行う必要は無く、 他にメール送信者の利用するメール中継サーバ(MTA)、送信メールサーバ(MSA)、 あるいは信頼した第三者が行うことが可能です。 このような特徴を利用して、 例えば電子署名の作成をメールサーバで行うように設定を行い、 エンドユーザーのメールに対して透過的にDKIMを用いた署名を付加することなどができます。

最近では、同じ送信ドメイン認証技術でも送信元のIPアドレスを利用するSPF (Sender Policy Framework)と、 DKIMとを組み合わせたDMARC (Domain-based Message Authentication, Reporting and Conformance)と呼ばれるメール認証技術の導入に伴い、 DKIMの普及が進んでいます。

まだ、DKIMに対応しているレンタルサーバーが少ないですが、昨今の迷惑メールの多さをふまえると今後は利用できるサーバーが増えていくと思われます。

とくに、個人や企業でよく使われている「エックスサーバー」「さくらインターネット」「ロリポップ」の3大サーバーでの実装を期待しています。

2023年2月から、エックスサーバーではDKIM認証に対応しました

詳しくは上記をご覧ください。

この記事を書いた遠田幹雄は中小企業診断士です

遠田幹雄は経営コンサルティング企業の株式会社ドモドモコーポレーション代表取締役。石川県かほく市に本社があり金沢市を中心とした北陸三県を主な活動エリアとする経営コンサルタントです。

小規模事業者や中小企業を対象として、経営戦略立案とその後の実行支援、商品開発、販路拡大、マーケティング、ブランド構築等に係る総合的なコンサルティング活動を展開しています。実際にはWEBマーケティングやIT系のご依頼が多いです。

民民での直接契約を中心としていますが、商工三団体などの支援機関が主催するセミナー講師を年間数十回担当したり、支援機関の専門家派遣や中小企業基盤整備機構の経営窓口相談に対応したりもしています。

保有資格:中小企業診断士、情報処理技術者など

会社概要およびプロフィールは株式会社ドモドモコーポレーションの会社案内にて紹介していますので興味ある方はご覧ください。

お問い合わせは電話ではなくお問い合わせフォームからメールにておねがいします。新規の電話番号からの電話は受信しないことにしていますのでご了承ください。

【反応していただけると喜びます(笑)】

記事内容が役にたったとか共感したとかで、なにか反応をしたいという場合はTwitterやフェイスブックなどのSNSで反応いただけるとうれしいです。

遠田幹雄が利用しているSNSは以下のとおりです。

facebook https://www.facebook.com/tohdamikio

ツイッター https://twitter.com/tohdamikio

LINE https://lin.ee/igN7saM

チャットワーク https://www.chatwork.com/tohda

また、投げ銭システムも用意しましたのでお気持ちがあればクレジット決済などでもお支払いいただけます。

※投げ銭はスクエアの「寄付」というシステムに変更しています(2025年1月6日)

※投げ銭は100円からOKです。シャレですので笑ってください(笑)