Gmailの迷惑メール判定が厳しくなっています。当社の独自ドメイン(dm2.co.jp)あてのメールはGmailにも転送していますが、これまで問題なく受信できていた送信元からもメールがことごとく迷惑メールのような判定がされてしまいます。公的機関やocnなど、信頼できる送信元からのメールも疑わしいメール「!」と判定されてしまう状態です。

Gmailの迷惑メール判定が厳しくなっています。当社の独自ドメイン(dm2.co.jp)あてのメールはGmailにも転送していますが、これまで問題なく受信できていた送信元からもメールがことごとく迷惑メールのような判定がされてしまいます。公的機関やocnなど、信頼できる送信元からのメールも疑わしいメール「!」と判定されてしまう状態です。

当社から送信したメールもGmailで受信すると同様な判定をされるようです。ちょっと業務に支障をきたすレベルになってきましたので対応をするための調査をしています。

これまでの調査では、SPF設定のSOFTFAILが原因ではないかと思われますが、この問題の解決方法がまだ確定しないため探っているところです。

メールのスパム判定と対策

Gmailのスパム判定のしくみ

Gmailの迷惑メールと認証というヘルプページにて説明がありました。

https://support.google.com/a/answer/9948472

上記のGmailヘルプには、迷惑メールの管理には、SPF、DKIM、DMARC、の認証が重要であることが書かれています。

そこで、SPF(エスピーエフ)、DKIM(ディーキム)、DMARC(ディーマーク)の違いについて簡単に解説しておきます。

メール認証の3種「SPF、DKIM、DMARC」の違いと特徴

SPF(エスピーエフ)

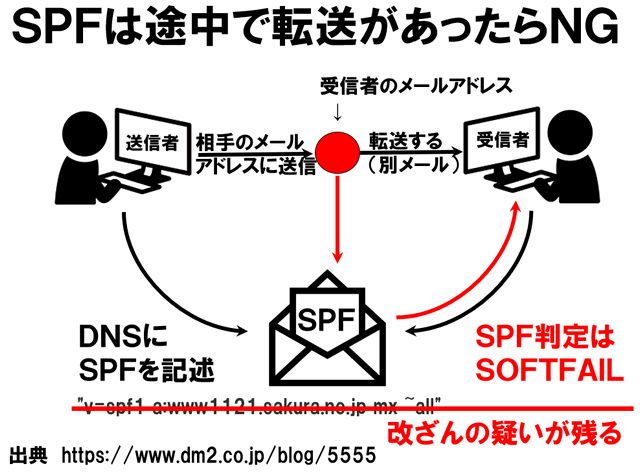

SPF は、Sender Policy Framework(センダー・ポリシー・フレームワーク)の略です。SPFは、ドメインを管理しているホストにSPFレコードを設定しておくことで、そのドメインからメールを送信したさいに情報が一致しているかどうかをチェックすることで信用を確保するという技術です。SPFに関しては以前にも紹介したことがありますが伝統的なスパム判定の手法です。(導入コストが安いので一般の方や中小企業者向き、9割のドメインで設定済みだといわれています)

SPF を使用してなりすましと迷惑メールを防止する

https://support.google.com/a/answer/33786

には以下のように説明しています。

SPF は標準的なメール認証方式であり、組織のドメインをなりすましから保護し、送信メールが受信サーバーによって迷惑メールに分類されるのを防ぐのに役立ちます。SPF を使用して、ドメインに代わってメールを送信できるメールサーバーを指定します。受信側のメールサーバーは SPF を使用して、受信メールの送信元とされるドメインが偽装されたものではなく、承認済みのサーバーから送信されたことを確認します。

SPF を使用していない場合、組織またはドメインから送信されたメールは、受信メールサーバーによって迷惑メールに分類される可能性が高くなります。

最近ではGmailのSPF判定が厳しくなっており、SPFの設定をしていてもSoftfailというエラー判定をすることが増えています。

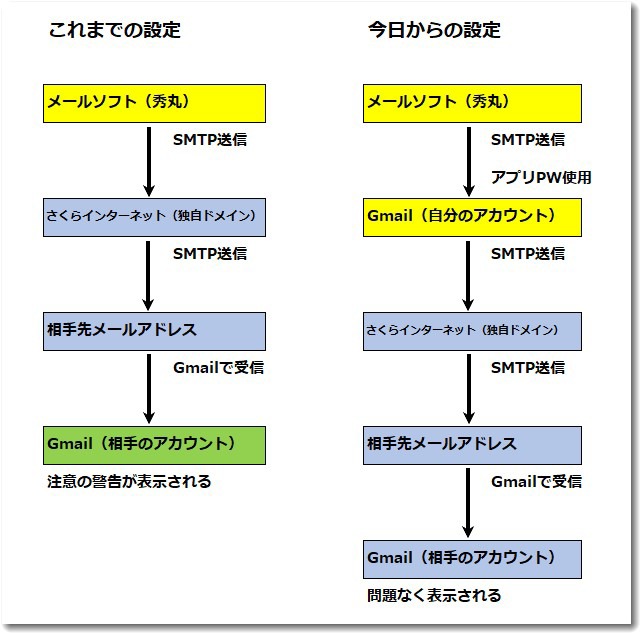

SPFだと転送があると警告表示されます

転送があると、送信元の情報に改ざんの疑いが残るのでSPFがPASSにならずsoftfallになります。このsoftfallがGmailだと「警告」の原因になります。

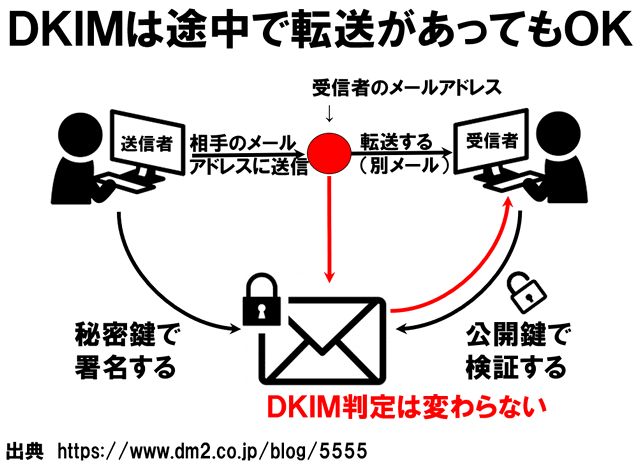

DKIM(ディーキム)

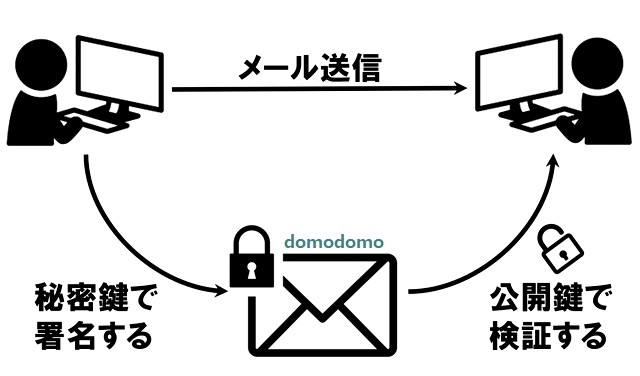

DKIM は、DomainKeys Identified Mail(ドメインキィズ・アイディンティフィッド・メール)の略です。

DKIMは、送信者が正当なメールに電子署名を付け、受信者が公開鍵を使用してこれを確認できるようにする技術です。秘密鍵と公開鍵を使うことでメールの改ざんなどを検知することができます。(それなりに導入コストと手間がかかるので大企業や官庁向きかも、利用は5割に満たないといわれていました)

SPFよりDKIM設定のほうがGmailで迷惑メール判定されにくいので、当社は2022年夏からDKIMを利用しています。

https://www.dm2.co.jp/blog/12845

にて設定方法を紹介しています。

DKIMの設定をすますと、途中で転送があってもPASSになります。なので、自分が使っているGmailに対してPOP接続ではなく転送してもOKです。運用上これは便利です。

DMARC(ディーマーク)

DMARCは、Domain-based Message Authentication, Reporting, and Conformance(ドメインベースド・メッセージ・オーセンティケーション・レポーティング・アンド・カンフォーマンス)の略です。

DMARCは、上記のSPFとDKIMを利用したメールのドメイン認証を補強する技術で、よりいっそう信用性を高めています。現段階では最高の認証方法でしょう。

JPNICには、DMARCについて

https://www.nic.ad.jp/ja/basics/terms/dmarc.html

SPFおよびDKIMを用いて送信元ドメインを認証する際、 認証に失敗したメールをどのように取り扱うかは、受信者の判断に任せられています。 また、認証に失敗したことやそのメールがどのように処理されたかは、 送信者には把握することができません。

そういったSPFおよびDKIMの挙動を補強するために、DMARCが提案されました。 DMARCでは、認証失敗時にどのようにメールを処理すればよいかを、 送信者が受信者に対してポリシーと呼ばれるレコードをDNS上で公開することで表明する仕組みになっています。 受信者は認証に失敗した場合に送信者のポリシーを参照し、 それに基づいてメールをどのように取り扱うかを決定します。

さらにDMARCでは、受信者から送信者に対して認証に失敗した旨を通知するレポートを送ることができます。 送信者は受信者から送られてきたレポートの内容を調べることで、 自身のメールシステムが正しく運用されているかどうかの判断や、 迷惑メール対策などに役立てることができます。

というように説明されています。

Gmailの迷惑メール判定はほとんどSPF設定の不備が原因?

迷惑メールのような判定をされているメールは、ほとんどが「SPFのSOFTFAIL」でした。

上記のような例が多発しています。

上記の例では、互いにさくらインターネットを使い独自ドメインのメールでやりとりをしています。当社ともSPFの設定はされています。

Gmailに転送して受信すると「迷惑メール判定」され、その原因が

SPFのSOFTFAIL(IP: *.*.*.*)

のようです。

ひょっとしたらSPFの設定を変えればエラーがでなくなるのかという気もしましたが、今はその部分は編集していません。この状況を、さくらインターネットのサポートにメールにて問い合わせしました。返事を待ちます。

SPFの設定がされているかどうかをチェックする方法

SPFの設定がされているかどうかは、割と簡単に調べることができます。いくつかのWEBサービスがあります。

ここではcman.jpのサービスでチェックする方法を説明しておきます。

cman.jp > サーバ監視TOP > サーバメンテ支援 > DNSチェック

nslookup(dig)テスト【DNSサーバ接続確認】

https://www.cman.jp/network/support/nslookup.html

上記のように設定して「dig実行」をクリックすると結果が表示されます。

▼表示された結果

| 発行した コマンド |

dig TXT @(当社Dnsサーバ) dm2.co.jp | |

|---|---|---|

| 結果 | ; <<>> DiG 9.11.4-P2-RedHat-9.11.4-26.P2.el7_9.9 <<>> TXT @(当社Dnsサーバ) dm2.co.jp ; (1 server found) ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 37177 ;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 2, ADDITIONAL: 3;; OPT PSEUDOSECTION: ; EDNS: version: 0, flags:; udp: 4096 ;; QUESTION SECTION: ;dm2.co.jp. IN TXT;; ANSWER SECTION: dm2.co.jp. 3132 IN TXT “v=spf1 a:www1121.sakura.ne.jp mx ~all“;; AUTHORITY SECTION: dm2.co.jp. 51377 IN NS ns2.dns.ne.jp. dm2.co.jp. 51377 IN NS ns1.dns.ne.jp.;; ADDITIONAL SECTION: ns1.dns.ne.jp. 14954 IN A 61.211.236.1 ns2.dns.ne.jp. 21130 IN A 133.167.21.1;; Query time: 0 msec ;; SERVER: 157.65.26.10#53(157.65.26.10) ;; WHEN: Fri Apr 01 10:02:53 JST 2022 ;; MSG SIZE rcvd: 163 |

|

| 応答結果 | digコマンドが終了しました。 | |

| 応答時間 | 0.017秒 | |

結果表示の中に

“v=spf1 a:www1121.sakura.ne.jp mx ~all”

という部分がありますが、これがSPF設定です。

これまではこれで問題なかったです。

IPアドレスか独自ドメイン名をテキストで追加しなければならないのか…ちょっとSPFの修正はこわいので判断に迷います。

さて、現実的な迷惑メール対策には、送信側のメールサーバにてSPFの設定をきちんとしておくことが重要だと思われます。もし、まだSPF設定がされていないとしたら、すみやかに対応しましょう。

Gmailの警告表示に関する記事一覧

気になる方は関連する記事もどうぞ。

ウイルス対策ソフトの送信メールスキャンなどがGmailで迷惑メール判定された原因でした

https://www.dm2.co.jp/blog/5559

Gmailの迷惑メール判定されてしまう対策としてメールソフトの送信SMTPをGmailにしてみました

https://www.dm2.co.jp/blog/5558

まだ解決していなかったGmailの警告表示問題、当面はGmailでのやりとりでしのぐことにします

https://www.dm2.co.jp/blog/5561

独自ドメインメールからGmailに転送すると警告表示されてしまうので、POP3接続に変更しましょう

https://www.dm2.co.jp/blog/5562

これらはすべて直近の記事です。

▼2022年9月9日追記

DKIMの設定を行いました

送信するメールが迷惑メール判定されにくくするための対策は、SPFだけでなくDKIMも設定したほうがよさそう

https://www.dm2.co.jp/blog/13404

当社は、Gmailの警告表示問題の対応として、メールの電子認証システム「DKIM」に対応しました。

迷惑メール関連のカテゴリはこちらです

最近閲覧が多い「迷惑メール関連の記事」は以下のカテゴリからご覧いただけます。

とくにGmailでの受信で迷惑メール判定されにくくするための対策が重要になってきています。

この記事を書いた遠田幹雄は中小企業診断士です

遠田幹雄は経営コンサルティング企業の株式会社ドモドモコーポレーション代表取締役。石川県かほく市に本社があり金沢市を中心とした北陸三県を主な活動エリアとする経営コンサルタントです。

小規模事業者や中小企業を対象として、経営戦略立案とその後の実行支援、商品開発、販路拡大、マーケティング、ブランド構築等に係る総合的なコンサルティング活動を展開しています。実際にはWEBマーケティングやIT系のご依頼が多いです。

民民での直接契約を中心としていますが、商工三団体などの支援機関が主催するセミナー講師を年間数十回担当したり、支援機関の専門家派遣や中小企業基盤整備機構の経営窓口相談に対応したりもしています。

保有資格:中小企業診断士、情報処理技術者など

会社概要およびプロフィールは株式会社ドモドモコーポレーションの会社案内にて紹介していますので興味ある方はご覧ください。

お問い合わせは電話ではなくお問い合わせフォームからメールにておねがいします。新規の電話番号からの電話は受信しないことにしていますのでご了承ください。

【反応していただけると喜びます(笑)】

記事内容が役にたったとか共感したとかで、なにか反応をしたいという場合はTwitterやフェイスブックなどのSNSで反応いただけるとうれしいです。

遠田幹雄が利用しているSNSは以下のとおりです。

facebook https://www.facebook.com/tohdamikio

ツイッター https://twitter.com/tohdamikio

LINE https://lin.ee/igN7saM

チャットワーク https://www.chatwork.com/tohda

また、投げ銭システムも用意しましたのでお気持ちがあればクレジット決済などでもお支払いいただけます。

※投げ銭はスクエアの「寄付」というシステムに変更しています(2025年1月6日)

※投げ銭は100円からOKです。シャレですので笑ってください(笑)